Брандмауэры необходимы для защиты компьютерных систем и сетей от несанкционированного доступа, кибер-атак и других угроз безопасности. Традиционный метод настройки брандмауэров в системах Linux включает использование iptables, мощного инструмента командной строки, который обеспечивает детальный контроль над сетевым трафиком. Однако настройка iptables может быть сложной задачей, особенно для начинающих пользователей Linux или тех, кто не знаком с сетевой безопасностью.

К счастью, пользователи Debian могут воспользоваться более простым и удобным решением брандмауэра под названием Uncomplicated Firewall (ufw). Разработанный как дополнение к iptables, ufw упрощает настройку и управление брандмауэром, предоставляя простой в использовании интерфейс и синтаксис. Вот некоторые ключевые преимущества использования ufw по сравнению с iptables:

- Удобный синтаксис: ufw использует упрощенный синтаксис, который облегчает пользователям определение правил для разрешения или блокирования трафика. Вместо ввода сложных команд iptables пользователи могут использовать простые команды, такие как «ufw allow ssh» или «ufw deny http», чтобы разрешить или запретить трафик на определенных портах или протоколах.

- Настройки по умолчанию: ufw поставляется с предварительно настроенными настройками по умолчанию, которые обеспечивают базовую защиту системы, позволяя при этом функционировать таким важным службам, как SSH и DNS. Эта функция помогает снизить вероятность неправильной конфигурации или человеческих ошибок, которые могут поставить под угрозу безопасность.

- Ведение журналов: ufw предоставляет встроенные возможности ведения журналов, которые позволяют пользователям отслеживать сетевой трафик и выявлять потенциальные угрозы безопасности. Пользователи могут просматривать журналы с помощью стандартных инструментов Linux, таких как syslog или journalctl.

- Интеграция с Debian: ufw является брандмауэром по умолчанию в системах Debian, что означает, что он хорошо поддерживается и интегрирован с другими компонентами системы. Пользователи могут использовать инструменты управления пакетами Debian, такие как apt, для установки и управления ufw.

- Совместимость с iptables: ufw использует iptables в качестве бэкенда, что означает, что он полностью совместим с правилами и командами iptables. Пользователи, знакомые с iptables, могут легко перенести свои правила в ufw без потери функциональности.

В целом, ufw предлагает удобное и упрощённое решение брандмауэра для пользователей Debian, которые не знакомы с iptables или сетевой безопасностью. В руководстве будет показано, как установить брандмауэр ufw на Debian 12 Bookworm, Debian 11 Bullseye или Debian 10 Buster, а также как использовать основные команды ufw для защиты системы от сетевых угроз.

Содержание

- Шаг 1: Установка UFW

- Шаг 2: Включите брандмауэр UFW

- Шаг 3: Как проверить состояние UFW

- Шаг 4: Как установить политики UFW по умолчанию

- Шаг 5: Дополнительные команды UFW

- Просмотр профилей приложений UFW

- Включить IPv6 на UFW

- Разрешить SSH-соединения UFW

- Включить порты UFW

- UFW Разрешить диапазоны портов

- Разрешение удаленных подключений в UFW

- UFW Разрешить определенные IP-адреса

- UFW разрешить определенный IP-адрес на определенном порту

- Разрешение подключений подсети к указанному порту

- Разрешить определенный сетевой интерфейс

- Запрет удаленных подключений в UFW

- Удаление правил UFW

- Как получить доступ и просмотреть журналы UFW

- Тестирование правил UFW

- Как сбросить правила UFW

- Как найти все открытые порты (проверка безопасности)

- Дополнительные советы

- Как удалить брандмауэр UFW

- Вопросы и ответы по UFW Firewall в Debian

- Что такое UFW, и почему он необходим для защиты моей системы Debian?

- Как я могу настроить UFW для разрешения удаленного доступа к определенным портам на моем сервере Debian?

- Какие общие проблемы могут возникнуть при использовании UFW в Debian, и как их устранить?

- Могу ли я настроить UFW на регистрацию всего входящего и исходящего трафика на моей системе Debian, и как мне просмотреть эти журналы?

- Существуют ли лучшие практики оптимизации настроек UFW в Debian, например, ограничение количества разрешённых соединений или настройка специальных правил для различных приложений?

- Заключение

Шаг 1: Установка UFW

Если вы новичок в Debian Linux и командном терминале, то научиться защищать свою систему с помощью брандмауэра может оказаться сложной задачей. К счастью, пользователи Debian могут легко использовать Uncomplicated Firewall (UFW) для управления безопасностью своей системы.

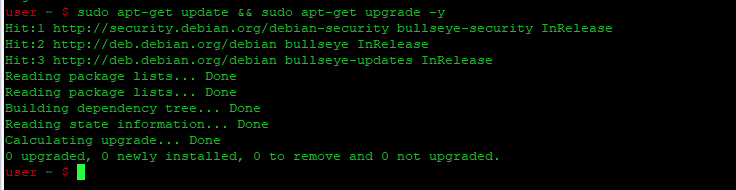

Перед установкой UFW необходимо убедиться, что ваша система обновлена, чтобы избежать конфликтов во время установки. Выполните следующую команду для обновления системы:

sudo apt update && sudo apt upgrade

Обратите внимание, что если было обновлено ядро Linux, может потребоваться перезагрузка системы.

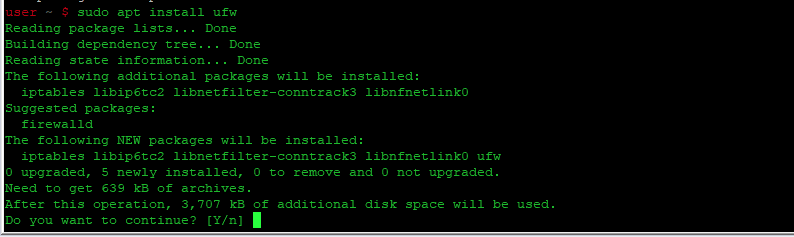

После обновления системы вы можете установить UFW, выполнив следующую команду:

sudo apt install ufw

В отличие от других дистрибутивов на базе Debian, таких как Ubuntu, UFW не установлен по умолчанию в Debian. Поэтому очень важно установить UFW вручную.

После установки UFW, вам нужно включить службу, выполнив следующую команду:

sudo systemctl enable ufw --nowЭта команда запустит и включит службу UFW во время загрузки, гарантируя, что ваша система останется защищенной даже после перезагрузки.

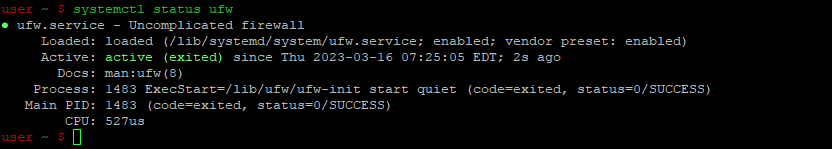

Наконец, необходимо проверить состояние UFW, чтобы убедиться, что она работает без ошибок. Вы можете проверить состояние службы UFW, выполнив следующую команду:

systemctl status ufwПример вывода:

Выполнив приведенные выше команды, вы успешно установили UFW и убедились, что она работает правильно. В следующем шаге мы рассмотрим основы использования UFW для защиты вашей системы.

Шаг 2: Включите брандмауэр UFW

Теперь, когда UFW установлен и работает, необходимо включить брандмауэр. По умолчанию UFW блокирует весь входящий трафик и разрешает весь исходящий. Включение брандмауэра гарантирует, что ваша система остается защищенной, блокируя несанкционированный доступ.

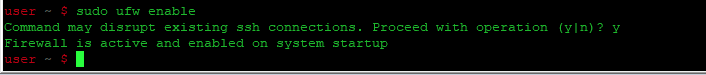

Чтобы включить UFW, выполните следующую команду:

sudo ufw enableПосле выполнения команды вы получите подтверждающее сообщение о том, что брандмауэр активен и будет запускаться автоматически при перезагрузке системы. Вот пример вывода:

Как только брандмауэр станет активным, он будет блокировать весь входящий трафик в вашу систему, защищая вас от несанкционированного доступа. Однако стоит отметить, что это может также препятствовать прохождению некоторого легитимного трафика, например, доступа к необходимым вам службам.

Шаг 3: Как проверить состояние UFW

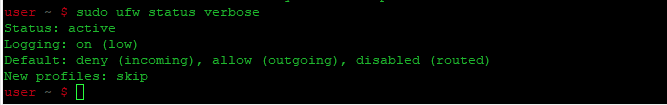

После включения брандмауэра UFW очень важно проверить, что правила активны и правильно настроены. Вы можете проверить состояние брандмауэра с помощью следующей команды:

sudo ufw status verboseВыполнение этой команды покажет вам текущее состояние брандмауэра, включая все активные правила и политики по умолчанию, установленные для входящего и исходящего трафика.

Пример, который вы можете увидеть, с различными правилами, приведен ниже:

Чтобы получить более сжатое представление о правилах брандмауэра, вы можете использовать опцию «пронумерованные». Эта опция показывает правила брандмауэра в нумерованной последовательности, что упрощает их идентификацию и управление ими. Используйте следующую команду, чтобы перечислить правила брандмауэра в нумерованной последовательности:

sudo ufw status numberedНумерованный вывод отображает правила в более упорядоченном виде, что облегчает их идентификацию и управление ими. Вы можете использовать номера правил для изменения или удаления определенных правил с помощью команды «delete».

В заключение, проверка состояния брандмауэра необходима для обеспечения защиты системы от несанкционированного доступа. Используя команды, описанные в этом шаге, вы можете легко проверить состояние своего брандмауэра UFW и выявить любые неправильные конфигурации.

Шаг 4: Как установить политики UFW по умолчанию

По умолчанию брандмауэр UFW блокирует все входящие соединения и разрешает все исходящие соединения. Такая конфигурация является наиболее безопасной, поскольку она гарантирует, что неавторизованные пользователи не смогут подключиться к вашей системе без вашего явного разрешения. Чтобы разрешить входящие соединения, необходимо создать специальные правила, которые разрешают трафик на основе IP-адресов, программ, портов или комбинации этих факторов.

Чтобы изменить правила UFW, вы можете ввести следующую команду в терминале:

Запретить все входящие соединения:

sudo ufw default deny incomingРазрешить все исходящие соединения:

sudo ufw default allow outgoingПо умолчанию UFW уже включен с правилами по умолчанию. Однако вы можете изменить эти правила в соответствии с вашими конкретными потребностями. Например, если вы хотите блокировать все исходящие соединения и разрешить только определенные исходящие соединения, вы можете использовать следующую команду для соответствующей настройки правил:

Чтобы заблокировать все исходящие соединения:

sudo ufw default deny outgoingСтоит отметить, что в будущем, если вам понадобится найти политики брандмауэра UFW по умолчанию, вы сможете найти их в файле /etc/default/ufw. Этот файл содержит параметры конфигурации UFW, включая политики по умолчанию для входящего и исходящего трафика. Изменяя параметры в этом файле, вы можете настроить правила брандмауэра в соответствии с вашими специфическими потребностями безопасности.

Шаг 5: Дополнительные команды UFW

В следующих разделах будут рассмотрены некоторые фундаментальные аспекты UFW. По умолчанию большинству пользователей настольных компьютеров достаточно просто блокировать входящие соединения и разрешать весь исходящий трафик, что подходит для большинства сред. Однако UFW предоставляет дополнительные настройки, которые могут быть полезны как для настольных компьютеров, так и для серверов. Некоторые примеры того, что можно сделать с помощью UFW, будут показаны ниже.

Просмотр профилей приложений UFW

Если вам интересно узнать больше о профилях приложений, доступных через UFW, вы можете просмотреть их, выполнив следующую команду:

sudo ufw app listЭто отобразит список всех доступных профилей приложений. Важно помнить, что список приложений может отличаться в зависимости от того, какое программное обеспечение установлено в вашей системе.

Одной из полезных функций профилей приложений UFW является получение дополнительной информации о конкретном профиле. Для этого выполните следующую команду:

sudo ufw app info [application]Замените [application] на имя приложения, о котором вы хотите узнать больше. Эта команда предоставит краткое описание приложения, а также порты, которые оно использует. Это полезно при исследовании открытых портов и попытке определить, какому приложению они принадлежат.

Включить IPv6 на UFW

Если ваша система Debian настроена на IPv6, вам нужно убедиться, что UFW настроен на поддержку трафика IPv6 и IPv4. По умолчанию UFW должен автоматически включить поддержку обеих версий IP; однако, нелишним будет подтвердить это.

Для этого откройте файл брандмауэра UFW по умолчанию с помощью следующей команды:

sudo nano /etc/default/ufwКогда файл будет открыт, найдите следующую строку:

IPV6=yesЕсли значение установлено на «no», измените его на «yes» и сохраните файл, нажав CTRL+O, а затем CTRL+X для выхода.

После внесения изменений в файл необходимо перезапустить службу брандмауэра UFW, чтобы изменения вступили в силу. Для этого выполните следующую команду:

sudo systemctl restart ufwЭто перезапустит службу брандмауэра UFW с новой конфигурацией, включив поддержку трафика IPv6.

Разрешить SSH-соединения UFW

SSH (Secure Shell) имеет решающее значение для удаленного доступа к серверам Linux. Однако по умолчанию UFW не разрешает SSH-соединения. Это может быть проблематично, особенно если вы включили брандмауэр удаленно, так как вы можете оказаться заблокированным. Чтобы разрешить SSH-соединения, необходимо выполнить следующие шаги.

Во-первых, включите профиль приложения SSH, введя следующую команду:

sudo ufw allow sshЕсли вы настроили пользовательский порт прослушивания для SSH-соединений, отличный от порта 22 по умолчанию, например, порт 1234, необходимо открыть этот порт на брандмауэре UFW, введя следующую команду.

sudo ufw allow 1234/tcpЕсли вы хотите заблокировать все SSH-соединения или изменить порт и заблокировать старые, вы можете сделать это с помощью следующих команд.

Используйте следующую команду для блокировки всех SSH-соединений (убедитесь, что локальный доступ возможен):

sudo ufw deny ssh/tcpПри изменении пользовательского порта SSH откройте новый порт и закройте существующий, например:

sudo ufw deny 1234/tcpВключить порты UFW

UFW можно использовать для разрешения доступа к определенным портам для приложений или служб. В этом разделе мы рассмотрим, как открыть порты HTTP (порт 80) и HTTPS (порт 443) для веб-сервера, а также как разрешить диапазоны портов.

Чтобы разрешить HTTP-порт 80, вы можете использовать любую из следующих команд:

Разрешить по профилю приложения:

sudo ufw allow 'Nginx HTTP'Разрешить по имени службы:

sudo ufw allow httpРазрешить по номеру порта:

sudo ufw allow 80/tcpЧтобы разрешить HTTPS порт 443, вы можете использовать любую из следующих команд:

Разрешить по профилю приложения:

sudo ufw allow 'Nginx HTTPS'Разрешить по имени службы:

sudo ufw allow httpsРазрешить по номеру порта:

sudo ufw allow 443/tcpЕсли вы хотите разрешить оба порта HTTP и HTTPS, вы можете использовать следующую команду:

sudo ufw allow 'Nginx Full'UFW Разрешить диапазоны портов

Помимо разрешения отдельных портов, вы можете разрешить диапазоны портов. При открытии диапазона портов необходимо определить протокол порта.

Чтобы разрешить диапазон портов с протоколами TCP и UDP, выполните следующие команды:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpКроме того, можно разрешить несколько портов одним ударом, используя следующие команды:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpРазрешение удаленных подключений в UFW

Разрешение удаленных подключений на UFW может иметь решающее значение для сетевых целей, и это можно легко сделать с помощью нескольких простых команд. В этом разделе объясняется, как разрешить удаленные подключения к вашей системе через UFW.

UFW Разрешить определенные IP-адреса

Чтобы разрешить определенным IP-адресам подключаться к вашей системе, вы можете использовать следующую команду. Это полезно, когда вам нужно разрешить подключение к серверу только определенных систем, и вы можете указать их IP-адреса.

sudo ufw allow from 192.168.55.13UFW разрешить определенный IP-адрес на определенном порту

Если вам нужно разрешить IP-адресу подключаться к определенному порту вашей системы, вы можете использовать следующую команду. Например, если вам нужно разрешить IP-адресу подключаться к порту 3900 вашей системы, вы можете использовать эту команду:

sudo ufw allow from 192.168.55.13 to any port 3900Разрешение подключений подсети к указанному порту

Чтобы разрешить подключения с ряда IP-адресов в подсети к определенному порту, вы можете использовать следующую команду. Это полезно, когда вам нужно разрешить соединения с определенного диапазона IP, и вы можете указать подсеть для разрешения соединений.

sudo ufw allow from 192.168.1.0/24 to any port 3900Эта команда разрешит всем IP-адресам от 192.168.1.1 до 192.168.1.254 подключаться к порту 3900.

Разрешить определенный сетевой интерфейс

Если вам нужно разрешить подключения к определенному сетевому интерфейсу, вы можете использовать следующую команду. Это полезно, если у вас несколько сетевых интерфейсов и вам нужно разрешить подключение к определенному интерфейсу.

sudo ufw allow in on eth2 to any port 3900Используя эти команды, вы можете легко разрешить удаленные подключения к вашей системе через UFW, сохраняя при этом безопасность вашей системы.

Запрет удаленных подключений в UFW

Если вы заметили подозрительный или нежелательный трафик, исходящий с определенного IP-адреса, вы можете запретить соединения с этого адреса с помощью UFW. По умолчанию UFW запрещает все входящие соединения, но вы можете создать специальные правила для блокирования соединений с определенных IP-адресов или диапазонов IP-адресов.

Например, чтобы заблокировать соединения с одного IP-адреса, вы можете использовать следующую команду:

sudo ufw deny from 203.13.56.121Если хакер использует несколько IP-адресов в одной подсети для атаки на вашу систему, вы можете заблокировать всю подсеть, указав диапазон IP-адресов в нотации CIDR:

sudo ufw deny from 23.13.56.121/24Вы также можете создать правила для запрета доступа к определенным портам для заблокированного IP или диапазона IP. Например, чтобы заблокировать соединения из одной подсети к портам 80 и 443, вы можете использовать следующие команды:

sudo ufw deny from 23.13.56.121/24 to any port 80

sudo ufw deny from 23.13.56.121/24 to any port 443Важно отметить, что блокировка входящих соединений может быть эффективной мерой безопасности, но она не является надежной. Хакеры все еще могут использовать такие методы, как IP-спуфинг, чтобы скрыть свой истинный IP-адрес. Поэтому важно применять несколько уровней безопасности и не полагаться только на блокировку IP-адресов.

Удаление правил UFW

Удаление ненужных или нежелательных правил UFW необходимо для поддержания организованного и эффективного брандмауэра. Вы можете удалить правила UFW двумя различными способами. Во-первых, чтобы удалить правило UFW по его номеру, необходимо перечислить номера правил, введя следующую команду:

sudo ufw status numberedВ результате появится список пронумерованных правил UFW, что позволит вам определить правило, которое вы хотите удалить. Определив номер правила, которое вы хотите удалить, введите следующую команду:

sudo ufw delete [номер правила]Например, предположим, вы хотите удалить третье правило для IP-адреса 1.0.0.1. В этом случае вам нужно найти номер правила, выполнив команду «sudo ufw status numbered» и ввести в терминале следующую команду:

sudo ufw delete 3Удаление правил, которые больше не нужны, помогает поддерживать безопасность и эффективность вашего брандмауэра.

Как получить доступ и просмотреть журналы UFW

Брандмауэр UFW регистрирует все происходящие события, и очень важно периодически просматривать эти журналы, чтобы выявить потенциальные нарушения безопасности или устранить неполадки в сети. По умолчанию уровень ведения журналов UFW установлен на низком уровне, что является достаточным для большинства настольных систем. Однако для серверов может потребоваться более высокий уровень ведения журналов для получения более подробной информации.

Вы можете настроить уровень ведения журнала UFW на низкий, средний, высокий или полностью отключить его. Чтобы установить низкий уровень протоколирования UFW, выполните следующую команду:

sudo ufw logging lowЧтобы установить средний уровень ведения журнала UFW:

sudo ufw logging mediumЧтобы установить высокий уровень ведения журнала UFW:

sudo ufw logging highПоследний вариант — полностью отключить ведение журнала, убедитесь, что вас это устраивает и вам не потребуется проверка журнала.

sudo ufw logging offЧтобы просмотреть журналы UFW, вы можете найти их в стандартном месте /var/log/ufw.log. Вы можете использовать команду tail для просмотра журналов в реальном времени или распечатать определенное количество последних строк журнала. Например, чтобы просмотреть последние 30 строк журнала, выполните следующую команду:

sudo ufw tail /var/log/ufw.log -n 30Просматривая журналы, вы можете определить, какие IP-адреса пытаются подключиться к вашей системе, и выявить любые подозрительные или несанкционированные действия. Кроме того, просмотр журналов может помочь вам понять структуру сетевого трафика, что поможет вам оптимизировать производительность сети и выявить возможные проблемы.

Тестирование правил UFW

Всегда полезно протестировать правила брандмауэра UFW перед их применением, чтобы убедиться, что они работают так, как задумано. Флаг «-dry-run» позволяет вам увидеть изменения, которые были бы сделаны без их фактического применения. Для высококритичных систем это полезная опция для предотвращения случайных изменений.

Чтобы использовать флаг «-dry-run», введите следующую команду:

sudo ufw --dry-run enableЧтобы отключить флаг «-dry-run», просто выполните следующую команду:

sudo ufw --dry-run disableКак сбросить правила UFW

В некоторых случаях вам может понадобиться вернуть ваш брандмауэр в исходное состояние, когда все входящие соединения заблокированы, а исходящие разрешены. Это можно сделать с помощью команды «reset»:

sudo ufw resetПодтвердив сброс, введите следующее:

sudo ufw statusПосле завершения сброса брандмауэр будет неактивен, и вам нужно будет снова включить его и начать процесс добавления новых правил. Важно отметить, что команду reset следует использовать осторожно, так как она удаляет все существующие правила и может сделать вашу систему уязвимой, если это сделано неправильно.

Как найти все открытые порты (проверка безопасности)

Безопасность вашей системы должна быть главным приоритетом, и одним из способов ее обеспечения является регулярная проверка открытых портов. По умолчанию UFW блокирует все входящие соединения, но иногда порты могут быть оставлены открытыми непреднамеренно или по законным причинам. В этом случае необходимо знать, какие порты открыты и почему.

Одним из способов проверки открытых портов является использование Nmap, известного и надежного инструмента для исследования сети. Чтобы использовать Nmap, вам нужно сначала установить его, введя следующую команду.

sudo apt install nmapЗатем найдите внутренний IP-адрес вашей системы, набрав:

hostname -IПолучив IP-адрес, выполните следующую команду:

nmap [IP]Nmap просканирует вашу систему и выведет список всех открытых портов. Если вы обнаружили открытые порты, в которых вы не уверены, изучите их, прежде чем закрывать или блокировать, так как это может нарушить работу служб или заблокировать доступ к системе.

Чтобы закрыть или ограничить открытые порты, вы можете создать пользовательские правила UFW, о которых вы узнали в этом руководстве. По умолчанию UFW блокирует все входящие соединения, поэтому перед внесением изменений убедитесь, что вы не блокируете легитимный трафик.

Дополнительные советы

Как удалить брандмауэр UFW

UFW — это ценный инструмент для управления правилами брандмауэра и обеспечения безопасности вашей системы Debian. Однако, могут возникнуть ситуации, когда вам нужно отключить или удалить UFW.

Если вы хотите временно отключить UFW, вы можете сделать это, введя следующую команду:

sudo ufw disableЭто отключит брандмауэр, позволяя всему трафику проходить через систему.

С другой стороны, если вам нужно полностью удалить UFW из системы, вы можете сделать это с помощью следующей команды:

sudo apt remove ufwОднако важно отметить, что полное удаление UFW из системы может сделать ее уязвимой для внешних атак. Если у вас нет надежной альтернативы для управления брандмауэром вашей системы или вы не знаете, как использовать IPTables, не рекомендуется удалять UFW.

Поэтому, прежде чем удалять UFW, убедитесь, что у вас есть альтернативное решение для поддержания безопасности системы и предотвращения несанкционированного доступа.

Вопросы и ответы по UFW Firewall в Debian

Что такое UFW, и почему он необходим для защиты моей системы Debian?

UFW, или Uncomplicated Firewall, это удобный инструмент для управления правилами брандмауэра системы Debian. Он необходим для защиты вашей системы, контролируя доступ к портам и предотвращая несанкционированный входящий и исходящий трафик. По умолчанию весь входящий трафик блокируется, и разрешены только одобренные исходящие соединения. UFW обеспечивает дополнительный уровень безопасности вашей системы, защищая ее от потенциальных угроз и уязвимостей.

Как я могу настроить UFW для разрешения удаленного доступа к определенным портам на моем сервере Debian?

Чтобы разрешить удалённый доступ к определённым портам на вашем сервере Debian, используйте команду UFW allow с номером порта или именем приложения. Например, если вы хотите разрешить доступ по SSH на порт 22, используйте команду «sudo ufw allow 22/tcp». Также можно использовать имя приложения, например, «sudo ufw allow ssh». Вы также можете разрешить доступ к определенному IP-адресу или диапазону IP-адресов, используя флаг «from». Например, «sudo ufw allow from 192.168.1.0/24 to any port 80/tcp» разрешит доступ к порту 80 со всех IP-адресов подсети 192.168.1.0/24.

Какие общие проблемы могут возникнуть при использовании UFW в Debian, и как их устранить?

Общие проблемы при использовании UFW в Debian включают блокирование важных портов, препятствование корректной работе приложений и конфликтующие правила брандмауэра. Чтобы устранить эти проблемы, вы можете проверить журналы UFW на наличие блокированного трафика или ошибок. Вы также можете временно отключить UFW, чтобы проверить, сохранится ли проблема. Необходимо дважды проверить правила и убедиться, что они правильно настроены. Если у вас все еще возникают проблемы, вы можете обратиться к сообществу Linux или обратиться к документации за дополнительным руководством.

Могу ли я настроить UFW на регистрацию всего входящего и исходящего трафика на моей системе Debian, и как мне просмотреть эти журналы?

Да, вы можете настроить UFW на протоколирование всего входящего и исходящего трафика в вашей системе Debian, установив средний или высокий уровень протоколирования. Средний уровень будет регистрировать соединения, разрешённые или запрещённые, в то время как высокий уровень будет регистрировать все пакеты. Журналы хранятся в стандартном месте /var/log/ufw.log. Чтобы просмотреть эти журналы, можно использовать команду tail для просмотра последних записей или grep для поиска определенных событий.

Существуют ли лучшие практики оптимизации настроек UFW в Debian, например, ограничение количества разрешённых соединений или настройка специальных правил для различных приложений?

Да, в Debian есть лучшие практики для оптимизации настроек UFW. Они включают ограничение числа разрешённых соединений для предотвращения перегрузки системы, использование специальных правил для различных приложений для повышения безопасности, а также регулярный пересмотр и обновление правил брандмауэра, чтобы убедиться в их актуальности. Кроме того, вы должны всегда тестировать свои правила, чтобы убедиться, что они работают правильно, и включать протоколирование для отслеживания подозрительной активности.

Заключение

Установка и настройка брандмауэра UFW в Debian очень важна для защиты вашей системы от вредоносных атак. По умолчанию UFW блокирует все входящие соединения и разрешает все исходящие соединения, что делает его отличным выбором для начинающих пользователей. Однако опытным пользователям могут потребоваться дополнительные настройки, например, разрешение определённых портов, IP-адресов или приложений.

Чтобы оптимизировать UFW для лучших практик Google, важно убедиться, что брандмауэр настроен на разрешение только необходимого трафика на ваш сервер. Это включает в себя открытие только портов, необходимых для работы ваших приложений, и блокирование всех остальных. Кроме того, очень важно поддерживать брандмауэр в актуальном состоянии и отслеживать его журналы на предмет подозрительной активности. В целом, правильная установка и настройка брандмауэра UFW на Debian и следование лучшим практикам может значительно обезопасить вашу систему от потенциальных угроз.

Отсюда: https://g-soft.info/articles/9539/kak-ustanovit-ufw-firewall-v-debian-12-11-ili-10/